Tutte le configurazioni del sistema operativo sono costantemente monitorate ed eventuali modifiche vengono riportate nel change log dell’interfaccia.

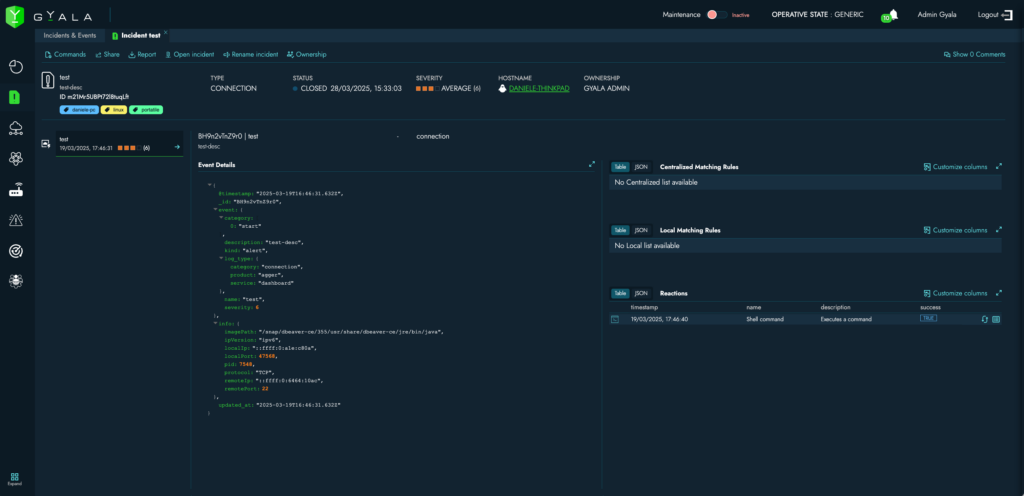

Capacità di raccogliere informazioni sullo stato del sistema

nell’esatto momento in cui avviene un incidente che consente all’analista di verificare processi in esecuzione, connessioni di rete, utenti loggati, tabelle di routing, stato dei servizi, modifica delle configurazioni del task manager, degli utenti e dei gruppi, delle configurazioni di rete, dei software installati, ecc.

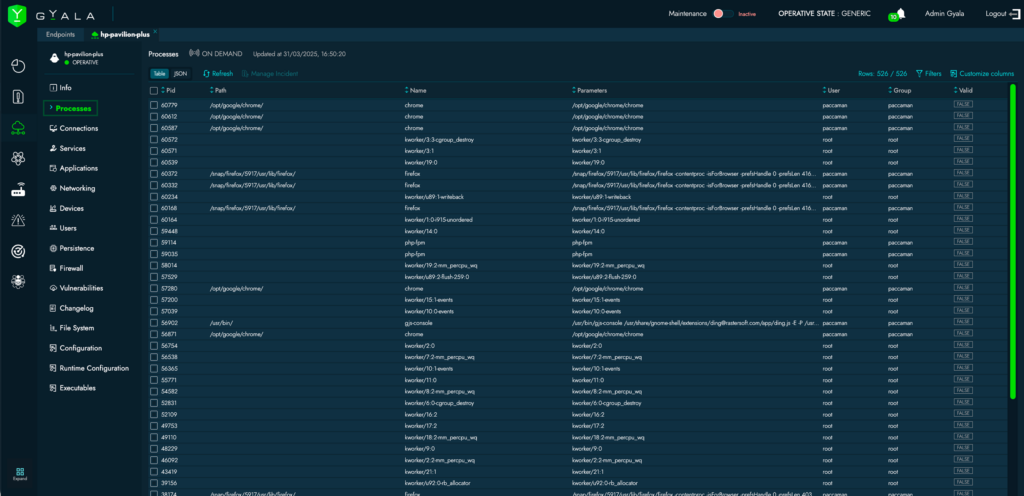

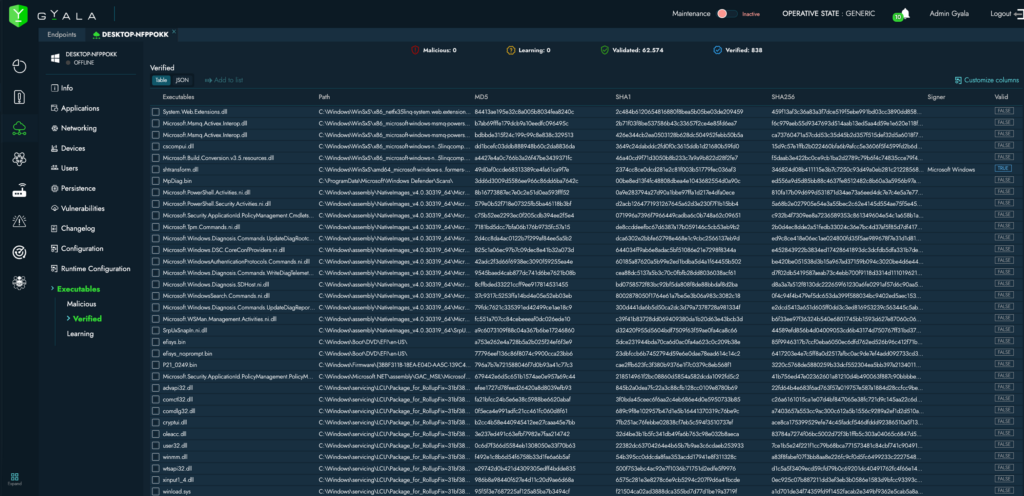

Visibilità dettagliata e il controllo in tempo reale di tutti i processi in esecuzione

delle comunicazioni di rete di ogni processo e servizio, del comportamento dei singoli processi e servizi, della modifica del filesystem, delle chiavi di registro e delle configurazioni (servizi) di tutti i computer che consente attività di threat hunting.

Inserimento di regole avanzato:

Dalla versione di Agger 3.0. le regole di detection sono espresse nei formati sigma, yara e suricata per rendere ancora più flessibile, potente e granulare il motore di detection aumentando l’efficacia nell’identificazione di possibili minacce e, grazie alla loro maggiore “espressività”, riducendo il numero di falsi positivi.

Possibilità di fare query complesse:

Dalla versione Agger 3.0, tutti gli eventi, incidenti, regole e qualsiasi informazione raccolta centralmente relativamente allo stato degli host, dei device iot e traffico di rete può essere interrogata in modo estremamente semplice con ricerche testuali su tutti i campi o con raffinate interrogazioni espresse in Query Domain-Specific Language (OpenSearch DSL) aumentando precisione e velocità di ricerca.

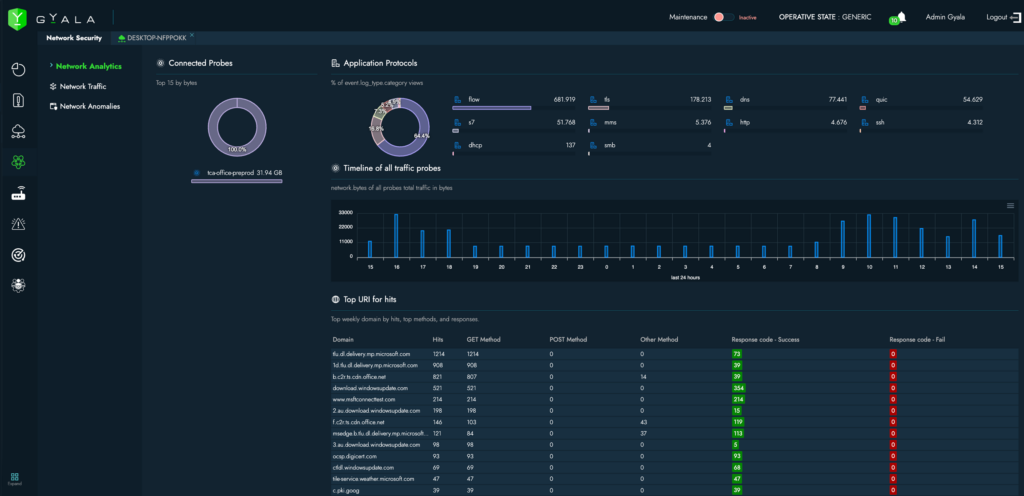

Piena visibilità sul traffico di rete:

Dalla versione Agger 3.0 abbiamo semplificato la visibilità e aumentato le informazioni sul traffico di rete. I log collezionati centralmente e prodotti dalle sonde contengono dettagliate informazioni su ogni sessione e possono comprendere anche la completa interpretazione dei protocolli applicativi a layer 7. Queste informazioni sono aggregate delle dashboard che riportano i macro indicatori e possono essere interrogate in modo estremamente accurato attraverso ricerche testuali o DSL. La disponibilità di dati sino a layer 7 consente la generazione di modelli comportamentali AI per l’anomaly detection più raffinati che comprendono meglio le dinamiche operative delle infrastrutture difese riducendo i falsi positivi.

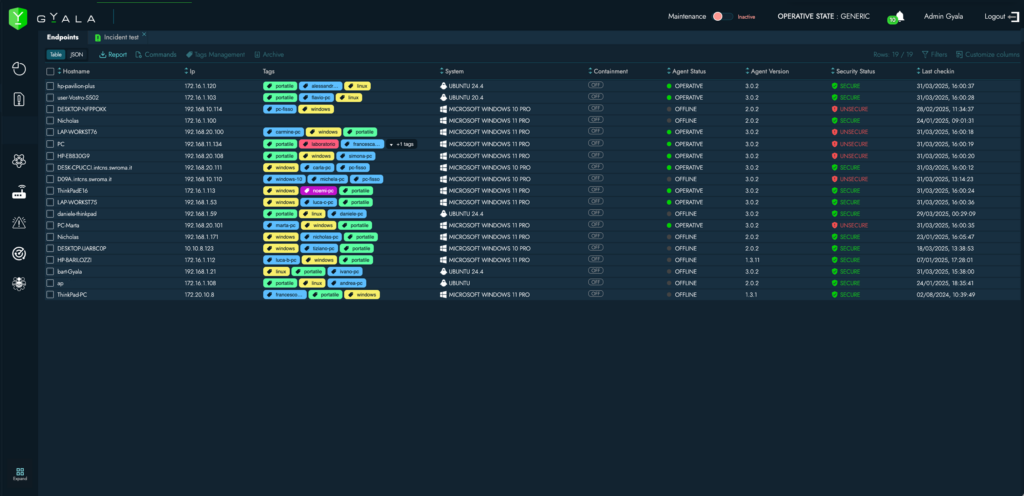

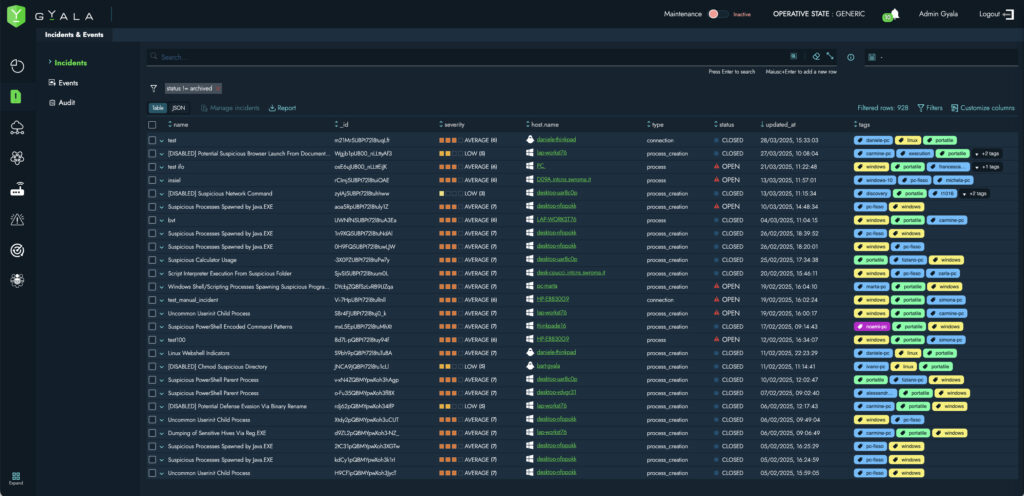

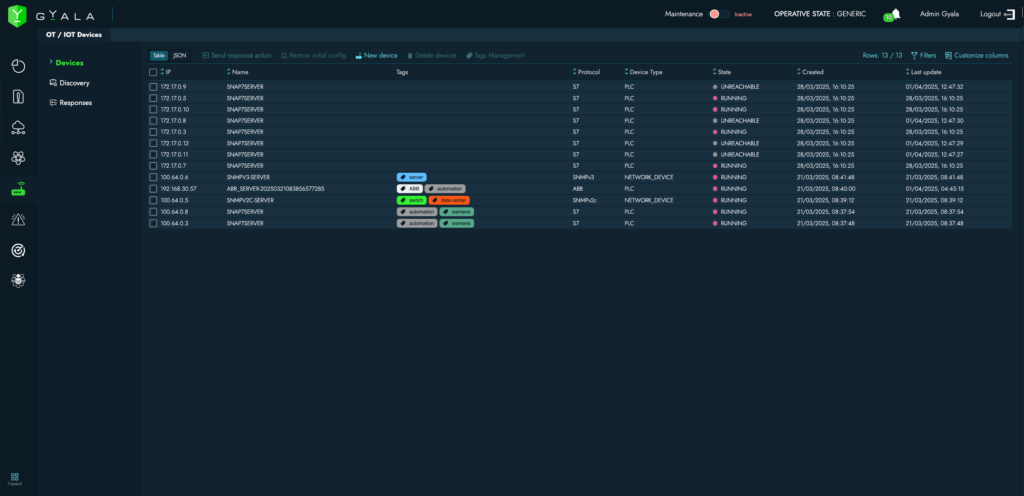

TAG SYSTEM:

Il sistema di tagging degli endpoint e dei device agentless consente di riportare informazioni puramente operative sull’asset aumentando il riconoscimento dei device e aiutando la comprensione degli incidenti. I TAG sono scelti dal cliente senza limitazione di numero o tipologia e consentono la creazione di gruppi omogenei per specifiche caratteristiche. Ad esempio, gli endpoint potrebbero essere raggruppati per tipologia (server, postazione di lavoro, ecc.), per il servizio che forniscono (pronto soccorso, ortopedia, medicina generale, ecc.) o per l’area fisica in cui sono installati (edificio A, primo piano, ecc.) oppure anche per criticità. Grazie alla possibilità di includere i tag nelle query o nelle selezioni, è possibile determinare rapidamente quali servizi operativi sono interessati, con quale livello di interruzione e dove indirizzare rapidamente il personale per eventuali ulteriori azioni correttive. Il sistema di Tagging, inoltre, viene utilizzato dal modulo di risk management per definire le logiche di dipendenza o ridondanza dei device nell’erogazione di un servizio e, di conseguenza, per calcolare il suo valore operativo.

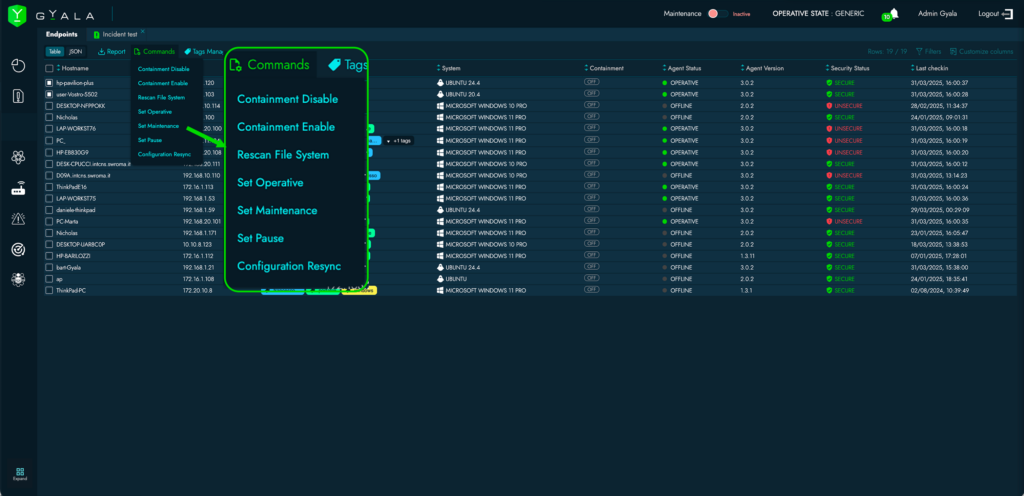

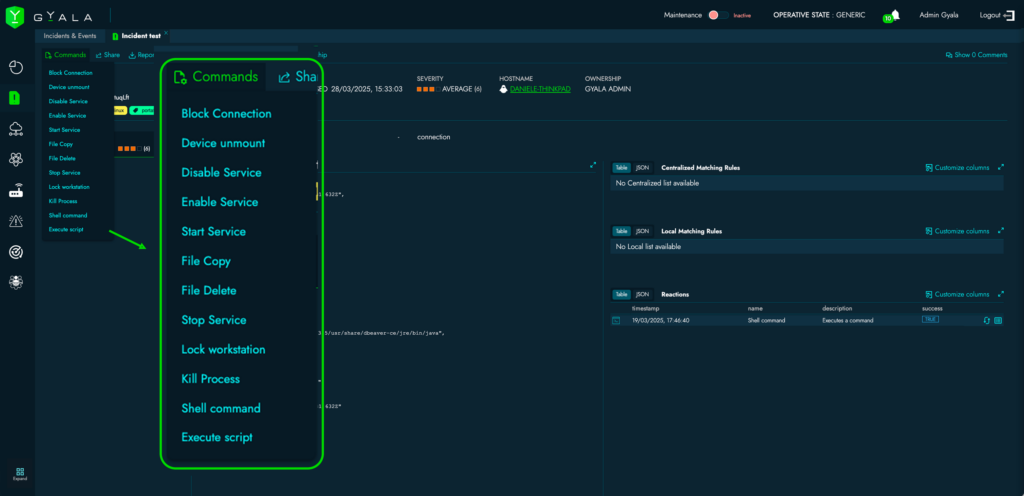

Totale controllo da un’unica interfaccia

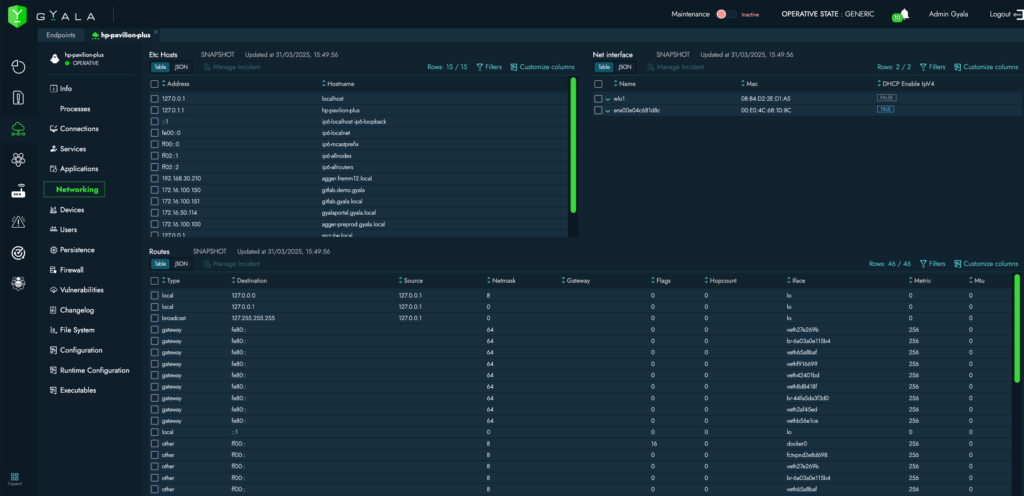

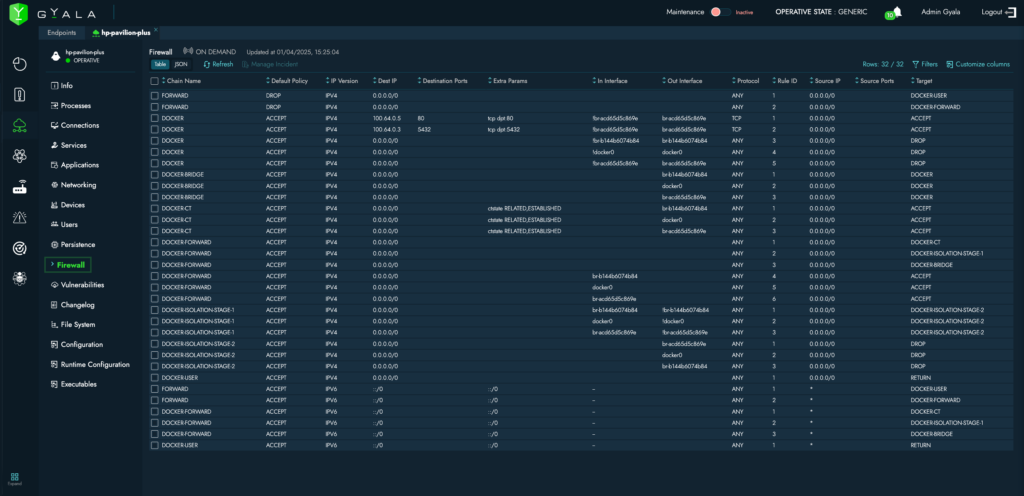

Dalla console di Agger è possibile visualizzare ogni dettaglio dello stato e della configurazione del sistema operativo come ad esempio:

- I processi e i servizi eseguiti in tempo reale, con possibilità di interromperli o avviarli;

- Le configurazioni di rete e le connessioni in tempo reale di ogni processo con la possibilità di bloccarle attraverso il firewall locale;

- Tutte le configurazioni come gli utenti, gruppi di utenti, i programmi, patch installate e mancanti, i device hardware, i processi avviati al boot o schedulati, le chiavi di registro e molto altro.

Tutte le configurazioni del sistema operativo sono costantemente monitorate ed eventuali modifiche vengono riportate nel change log dell’interfaccia.

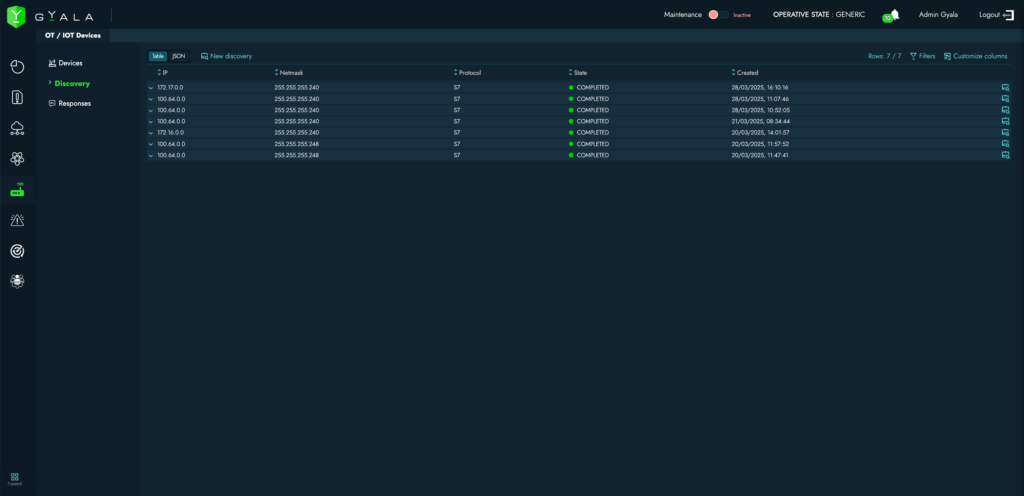

SEZIONE OT/IoT:

Nella sezione Dispositivi OT/IoT è presente la possibilità di effettuare il discovery di PLC e dispositivi di rete, apparati elettromedicali, macchine a controllo numerico, sensori e centraline elettroniche e successivamente di monitorarne l’integrità e la disponibilità in tempo reale; L’interfaccia permette la creazione di comandi specifici per ogni tipologia di dispositivo OT/IoT. Questi comandi possono essere inviati dall’operatore ai dispositivi remoti direttamente dalla console di Agger.

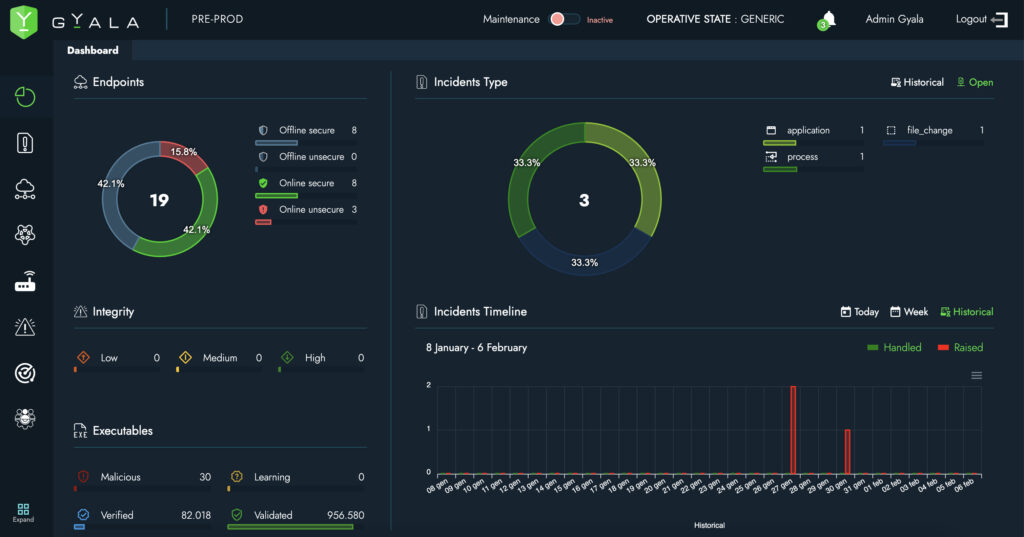

SEZIONE incidenti:

Ampia raccolta di dati di telemetria e informazioni sulla configurazione e possibilità di fornire comandi direttamente agli endpoint.

Oltre agli eventi di detection e reaction che gli agent gestiscono autonomamente e inviano al Security Center, vengono trasmesse anche le telemetrie del sistema operativo (Win o Linux) . Questo permette di ricostruire la catena di attacco (kill chain), effettuare analisi dettagliate sugli incidenti e supportare le attività di ricerca delle minacce (threath hunting).