Health e Cybersecurity: la resilienza come fattore imprescindibile

Il ruolo della cybersecurity IT e OT nella sanità

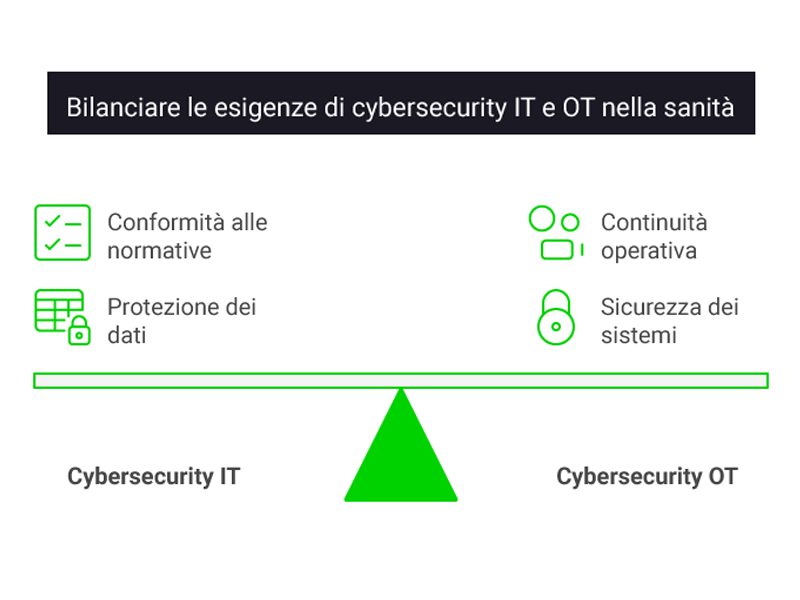

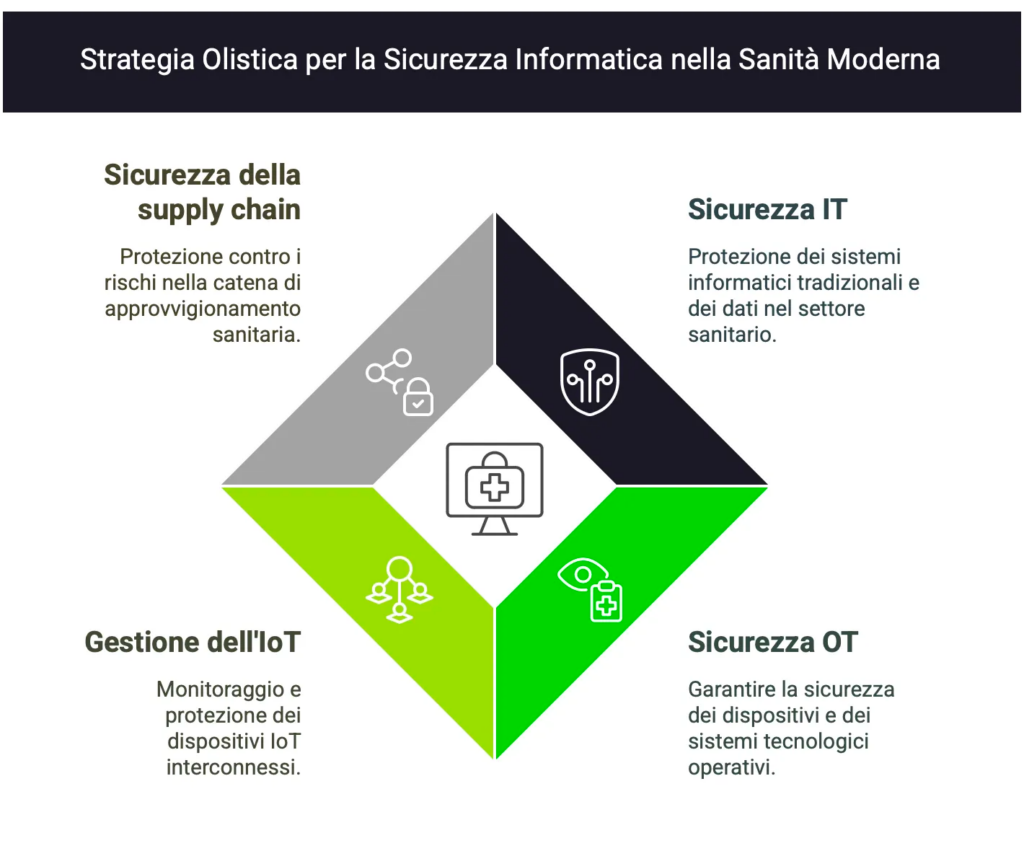

Oltre alla protezione dei sistemi IT tradizionali, oggi è essenziale considerare anche la sicurezza degli ambienti OT (Operational Technology). Dispositivi come macchine per la risonanza magnetica, ventilatori e sistemi di monitoraggio dei pazienti sono spesso interconnessi, e questo aumenta il rischio di attacchi che potrebbero comprometterne l’operatività.

La proliferazione dei dispositivi IoT nel settore sanitario – come pompe per infusione smart, dispositivi di monitoraggio portatili e robot chirurgici – ha ampliato la superficie d’attacco in modo significativo. Gli studi indicano che quasi il 60% dei dispositivi IoT utilizza ancora password di default, e le violazioni attraverso questi dispositivi hanno registrato un incremento del 45% solo nell’ultimo anno. Molti di questi device non ricevono aggiornamenti e patch adeguati e spesso mancano protocolli standardizzati per garantirne la protezione. Inoltre l’ integrazione di questi dispositivi in ambienti IT e OT crea ulteriori complicazioni nel garantire una copertura continua in termini di security.

Per affrontare in modo efficace queste criticità, è essenziale adottare un approccio olistico. Questo prevede una rigorosa gestione dei dispositivi IoT e quindi l’implementazione di solide misure di sicurezza per ciascun device. Tali dispositivi devono essere regolarmente aggiornati e protetti con password robuste e univoche. Inoltre, è fondamentale integrarli nel contesto più ampio della sicurezza IT per assicurarne una protezione adeguata.

La Supply Chain: il punto debole del sistema

La supply chain è il primo punto di ingresso per molti attacchi. La complessità della filiera, composta da fornitori primari, secondari e terziari, introduce rischi difficili da monitorare e mitigare. Ogni anello della catena può diventare una porta d’accesso per gli attaccanti.

A questi rischi si sommano inoltre:

- Sistemi operativi datati: spesso utilizzano software legacy, vulnerabili anche a exploit conosciuti.

- Connettività non protetta: L’assenza di protocolli di crittografia avanzata facilita intercettazioni e manomissioni.

- Accesso remoto non controllato: Molti dispositivi consentono manutenzione remota, creando potenziali backdoor per attacchi mirati.

- Dipendenze da fornitori terzi: Mancanza di visibilità sulle sottocatene di fornitura.

- Logistica vulnerabile: Dispositivi compromessi durante il trasporto.

La Sovranità Digitale come risposta strategica:

In questo scenario, la sovranità digitale diventa un concetto chiave. Mantenere il controllo completo sui propri dati, sistemi e processi tecnologici senza alcuna interferenza estera è essenziale. Per le aziende sanitarie, ciò significa adottare soluzioni che garantiscano sicurezza, trasparenza e conformità alle normative.

La Sovranità Digitale va ben oltre un semplice regolamento. Si basa su due pilastri essenziali: la sovranità dei dati e quella tecnologica.

Per valutare il grado di controllo su questi aspetti chiave, è utile rispondere a tre domande fondamentali: dove, chi e come?

- Dove: si riferisce alla localizzazione geografica dei dati e delle infrastrutture che li gestiscono.

- Chi: riguarda chi può accedere ai dati e chi possiede o controlla le tecnologie che li amministrano.

- Come: implica le normative applicabili, ossia quali leggi regolano i dati e le limitazioni legali relative all’uso delle tecnologie

Questi temi sono regolamentati da normative già in vigore. Tra queste, il GDPR garantisce la protezione della privacy; il Data Protection Framework (DPF)disciplina il trasferimento di dati personali tra Europa e Stati Uniti; la direttiva NIS 2 definisce le regole per la sicurezza informatica delle reti e dei sistemi informativi, mentre il DORA, dedicato ai servizi finanziari, entrerà in vigore nel gennaio 2025.

In Italia, il Codice dell’Amministrazione Digitale (CAD) stabilisce linee guida per la gestione di dati e informazioni da parte della Pubblica Amministrazione. Organismi come l’Agenzia per la Cybersicurezza Nazionale, l’AGID e il Garante per la Privacy svolgono un ruolo cruciale nel gestire queste complesse tematiche.

A livello europeo, sono in sviluppo ulteriori iniziative. Tra queste, il Cloud ServiceScheme (EUCS) promosso da ENISA, che mira a creare standard di certificazione in base alla sensibilità dei dati trattati dai fornitori cloud, e Gaia-X, che punta a una federazione di provider cloud basata su trasparenza e sicurezza.”

Strategie di Difesa Tecnologica Avanzate

1. Zero Trust, detection e reaction automatiche

Adottare un approccio Zero Trust è essenziale per garantire che ogni accesso sia verificato e limitato. La segmentazione delle reti riduce il rischio di propagazione degli attacchi. Essere supportati da una tecnologia automatica, inoltre, permette di rispondere e contenere a tempo zero le minacce, affidando agli esperti di secondo livello il controllo e la correzione della postura di sicurezza

2. Rilevamento Avanzato delle Minacce

Le Advanced Persistent Threats (APT) richiedono tecnologie proattive e predittive per essere neutralizzate. L’Analisi comportamentale avanzata grazie al machine learning gioca un ruolo fondamentale per identificare deviazioni nei pattern di traffico.

3. Resilienza

Se la cybersecurity è fondamentale negli ambienti sanitari la resilenza è essenziale: garantire l’erogazione di servizi essenziale e la funzionalità degli elettromedicali è il punto cardine.

Cosa possiamo fare noi di Gyala?

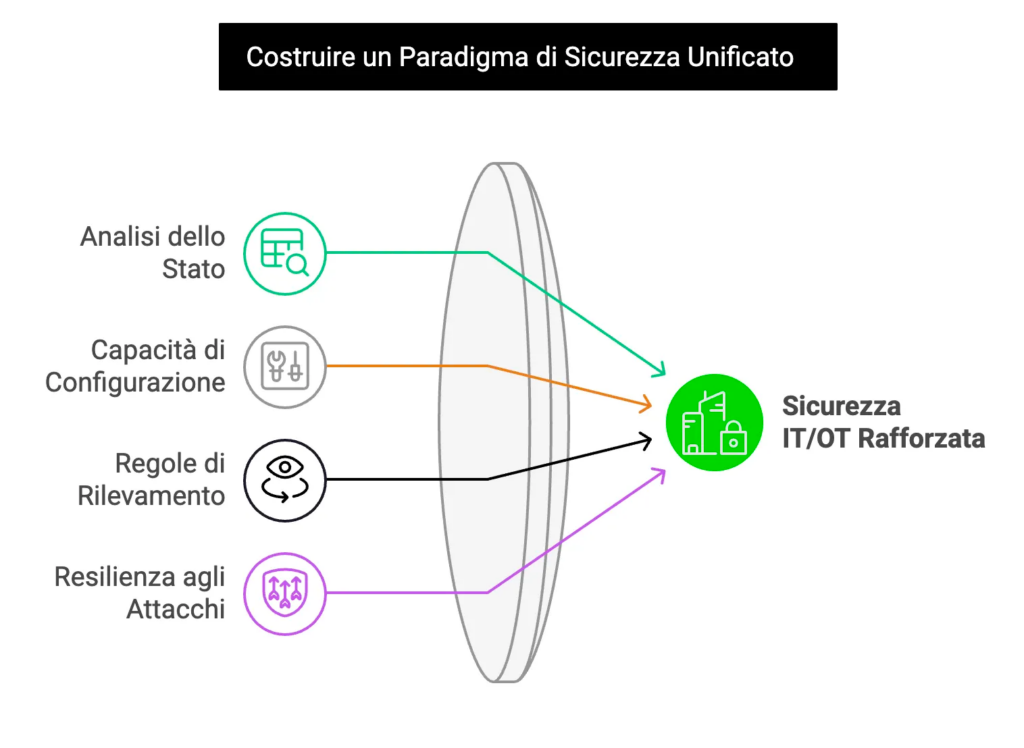

Molte strutture sanitarie hanno intrapreso il percorso di sicurezza IT/OT prendendo in considerazione una soluzione con capacità di analisi dello stato e della configurazione di ogni client, di ogni server e dispositivo OT/ IoT nell’infrastruttura, e studiata per applicare regole di rilevamento e di reazione personalizzabili, anche a livello del singolo agent/elettromedicale.

Parliamo di Agger: la nostra piattaforma risponde a tutte queste caratteristiche e permette quindi di creare il modello di comportamento che deve assumere l’infrastruttura IT/OT in caso di attacco garantendone la resilienza. Supportiamo tutti i sistemi legacy e siamo in grado di conciliare le necessità di sicurezza del mondo OT con la flessibilità di cui necessita un ambiente così diversificato.

Conclusioni

Il settore sanitario si trova in una posizione di rischio senza precedenti, ma con le giuste strategie è possibile costruire un sistema resiliente e sicuro. L’adozione di approcci tecnologici avanzati, combinata con una governance rigorosa e un focus sulla sovranità digitale, rappresenta l’unico percorso per mitigare le minacce emergenti e proteggere la salute pubblica in un mondo sempre più digitalizzato.